Вирус петя какие файлы шифрует. Как расшифровать данные на диске после вируса Petya. «Инвитро» заявила о приостановке приема анализов из-за кибератаки

Антивирусные программы стоят на компьютере практически каждого пользователя, однако иногда появляется троян или вирус, который способен обойти самую лучшую защиту и заразить ваше устройство, а что еще хуже – зашифровать ваши данные. В этот раз таким вирусом стал троян-шифратор “Петя” или, как его еще называют, “Petya”. Темпы распространения данный угрозы очень впечатляют: за пару дней он смог “побывать” в России, Украине, Израиле, Австралии, США, всех крупных странах Европы и не только. В основном он поразил корпоративных пользователей (аэропорты, энергетические станции, туристическую отрасль), но пострадали и обычные люди. По своим масштабам и методам воздействия он крайне похож на нашумевший недавно .

Вы несомненно должны защитить свой компьютер, чтобы не стать жертвой нового трояна-вымогателя “Петя”. В этой статье я расскажу вам о том, что это за вирус “Petya”, как он распространяется, как защититься от данной угрозы. Кроме того мы затронем вопросы удаления трояна и дешифровки информации.

Что такое вирус “Petya”?

Для начала нам стоит понять, чем же является Petya. Вирус Петя – это вредоносное программное обеспечение, которое является трояном типа «ransomware» (вымогатель). Данные вирусы предназначены для шантажа владельцев зараженных устройств с целью получения от них выкупа за зашифрованные данные. В отличии от Wanna Cry, Petya не утруждает себя шифрованием отдельных файлов – он практически мгновенно “отбирает” у вас весь жесткий диск целиком.

Правильное название нового вируса – Petya.A. Кроме того, Касперский называет его NotPetya/ExPetr.

Описание вируса “Petya”

После попадания на ваш компьютер под управлением системы Windows, Petya практически мгновенно зашифровывает MFT (Master File Table – главная таблица файлов). За что же отвечает эта таблица?

Представьте, что ваш жесткий диск – это самая большая библиотека во всей вселенной. В ней содержатся миллиарды книг. Так как же найти нужную книгу? Только с помощью библиотечного каталога. Именно этот каталог и уничтожает Петя. Таким образом, вы теряете всякую возможность найти какой-либо “файл” на вашем ПК. Если быть еще точнее, то после “работы” Пети жесткий диск вашего компьютера будет напоминать библиотеку после торнадо, с обрывками книг, летающими повсюду.

Таким образом, в отличии от Wanna Cry, который я упоминал в начале статьи, Petya.A не шифрует отдельные файлы, тратя на это внушительное время – он просто отбирает у вас всякую возможность найти их.

После всех своих манипуляций он требует от пользователей выкуп – 300 долларов США, которые нужно перечислить на биткойн счет.

Кто создал вирус Петя?

При создании вируса Петя был задействован эксплойт (“дыра”) в ОС Windows под названием «EternalBlue». Microsoft выпустил патч, который “закрывает” эту дыру несколько месяцев назад, однако, не все же пользуются лицензионной копией Windows и устанавливает все обновления системы, ведь правда?)

Создатель “Пети” смог с умом использовать беспечность корпоративных и частных пользователей и заработать на этом. Его личность пока что неизвестна (да и навряд ли будет известна)

Как распространяется вирус Петя?

Вирус Petya чаще всего распространяется под видом вложений к электронным письмам и в архивах с пиратским зараженным ПО. В вложении может находиться абсолютно любой файл, в том числе фото или mp3 (так кажется с первого взгляда). После того, как вы запустите файл, ваш компьютер перезагрузится и вирус сымитирует проверку диска на ошибки CHKDSK, а сам в этот момент видоизменит загрузочную запись вашего компьютера (MBR). После этого вы увидите красный череп на экране вашего компьютера. Нажав на любую кнопку, вы сможете получить доступ к тексту, в котором вам предложат заплатить за расшифровку ваших файлов и перевести необходимую сумму на bitcoin кошелек.

Как защититься от вируса Petya?

- Самое главное и основное – возьмите за правило ставить обновления для вашей операционной системы! Это невероятно важно. Сделайте это прямо сейчас, не откладывайте.

- Отнеситесь с повышенным вниманием ко всем вложениям, которые приложены к письмам, даже если письма от знакомых людей. На время эпидемии лучше пользоваться альтернативными источниками передачи данных.

- Активируйте опцию “Показывать расширения файлов” в настройках ОС – так вы всегда сможете увидеть истинное расширение файлов.

- Включите “Контроль учетных записей пользователя” в настройках Windows.

- Необходимо установить один из , чтобы избежать заражения. Начните с установки обновления для ОС, потом установите антивирус – и вы уже будете в гораздо большей безопасности, чем раньше.

- Обязательно делайте “бэкапы” – сохраняйте все важные данные на внешний жесткий диск или в облако. Тогда, если вирус Petya проникнет на ваш ПК и зашифрует все данные – вам будет достаточно прост провести форматирование вашего жесткого диска и установить ОС заново.

- Всегда проверяйте актуальность антивирусных баз вашего антивируса. Все хорошие антивирусы следят за угрозами и своевременно реагируют на них, обновляя сигнатуры угроз.

- Установите бесплатную утилиту Kaspersky Anti-Ransomware . Она будет защищать вас от вирусов-шифраторов. Установка данного ПО не избавляет вас от необходимости установить антивирус.

Как удалить вирус Petya?

Как удалить вирус Petya.A с вашего жесткого диска? Это крайне интересный вопрос. Дело в том, что если вирус уже заблокировал ваши данные, то и удалять будет, фактически, нечего. Если вы не планирует платить вымогателям (чего делать не стоит) и не будете пробовать восстанавливать данные на диске в дальнейшем, вам достаточно просто произвести форматирование диска и заново установить ОС. После этого от вируса не останется и следа.

Если же вы подозреваете, что на вашем диске присутствует зараженный файл – просканируйте ваш диск одной из или же установите антивирус Касперского и проведите полное сканирование системы. Разработчик заверил, что в его базе сигнатур уже есть сведения о данном вирусе.

Дешифратор Petya.A

Petya.A зашифровывает ваши данные очень стойким алгоритмом. На данный момент не существует решения для расшифровки заблокированных сведений. Тем более не стоит пытаться получить доступ к данным в домашних условиях.

Несомненно, мы бы все мечтали получить чудодейственный дешифратор (decryptor) Petya.A, однако такого решения просто нет. Вирус поразил мир несколько месяцев назад, но лекарство для расшифровки данных, которые он зашифровал, так и не найдено.

Поэтому, если вы еще не стали жертвой вируса Петя – прислушайтесь к советам, которые я дал в начале статьи. Если вы все же потеряли контроль над своими данными – то у вас есть несколько путей.

- Заплатить деньги. Делать этого бессмысленно! Специалисты уже выяснили, что данные создатель вируса не восстанавливает, да и не может их восстановить, учитывая методику шифрования.

- Вытащить жесткий диск из вашего устройства, аккуратно положить его в шкаф и жать появления дешифратора. Кстати, Лаборатория Касперского постоянно работает в этом направлении. Доступные дешифраторы есть на сайте No Ransom .

- Форматирование диска и установка операционной системы. Минус – все данные будут утеряны.

Вирус Petya.A в Росси

В России и Украине было атаковано и заражено свыше 80 компаний на момент написания статьи, в том числе такие крупные, как “Башнефть” и “Роснефть”. Заражение инфраструктуры таких крупных компаний говорит о всей серьезности вируса Petya.A. Несомненно, что троян-вымогатель будет и дальше распространяться по территории России, поэтому вам стоит позаботиться о безопасности своих данных и последовать советам, которые были даны в статье.

Petya.A и Android, iOS, Mac, Linux

Многие пользователи беспокоятся – “а может ли вирус Petya заразить их устройства под управлением Android и iOS. Поспешу их успокоить – нет, не может. Он рассчитан только на пользователей ОС Windows. То же самое касается и поклонников Linux и Mac – можете спать спокойно, вам ничего не угрожает.

Заключение

Итак, сегодня мы подробно обсудили новый вирус Petya.A. Мы поняли, чем является данный троян и как он работает, узнали как уберечься от заражения и удалить вирус, где взять дешифратор (decryptor) Petya. Надеюсь, что статья и мои советы оказались полезны для вас.

Вирус Petya – требование выкупа для расшифровки

Через несколько часов после начала атаки в DATARC поступило первое обращение и мы проанализировали несколько пораженных серверов. Главный вывод: есть ненулевая вероятность восстановления данных при атаке вируса Petya – вирус часто повреждает файловую систему, но не шифрует данные.

На данный момент проанализированные повреждения можно разделить на категории.

Возможно 100% восстановление данных

Вероятно, в вирусе есть ошибки – он не всегда выполняет свой алгоритм, не успевает зашифровать данные, ломает загрузчик. Мы видели такие варианты повреждений:

- Данные не зашифрованы, поврежден MBR

- Данные не зашифрованы, поврежден MBR + NTFS bootloader

- Данные не зашифрованы, поврежден MBR + NTFS bootloader + MFT – диск определяется как RAW

Восстановление данных возможно, потери больше 0%

В тех случаях, когда шифрование происходит, часть файлов может остаться неповрежденной. Мы видели такие варианты повреждений:

- Шифруется только диск C: – остальные логические диски остаются в порядке

- Шифруются не все файлы на диске C:

- Шифруется только запись MFT, содержимое файла остается без изменений.

Расшифровка от старой версии не работает

Текущая версия Petya – это (предположительно) продолжение атаки 2016 года (см https://blog.malwarebytes.com/threat-analysis/2016/04/petya-ransomware/ и https://securelist.com/petya-the-two-in-one-trojan/74609/). Для старой версии была создана методика подбора ключа расшифровки (см https://github.com/leo-stone/hack-petya). Вирус 2017 года был изменён и старая методика не работает.

Например, в старой версии вируса MBR сохранялся в сектор 55 и “шифровался” XOR 0x37. В новой версии MBR сохраняется в сектор 34 и “шифруется” XOR 0x07.

Зашифрованный MBR:

Расшифрованный MBR:

Вирус Petya – MBR после расшифровки

Что делать, если компьютер заражен

Возможно, вы уже в курсе о хакерской угрозе зафиксированной 27 июня 2017 года в странах России и Украины, подвергшиеся масштабной атаке похожей на WannaCry . Вирус блокирует компьютеры и требует выкуп в биткоинах за дешифровку файлов. В общей сложности пострадало более 80 компаний в обеих странах, включая российские «Роснефть» и «Башнефть».

Вирус-шифровальщик, как и печально известный WannaCry, заблокировал все данные компьютера и требует перевести преступникам выкуп в биткоинах, эквивалентный $300. Но в отличии от Wanna Cry, Petya не утруждает шифрованием отдельных файлов — он практически мгновенно «отбирает» у вас весь жесткий диск целиком.

Правильное название этого вируса — Petya.A. Отчет ESET раскрывает некоторые возможности Diskcoder.C (он же ExPetr, PetrWrap, Petya или NotPetya)

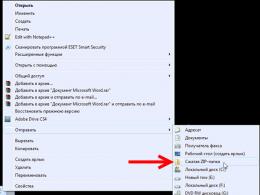

По статистике всех пострадавших, вирус распространялся в фишинговых письмах с зараженными вложениями. Обычно письмо приходит с просьбой открыть текстовый документ, а как мы знаем второе расширение файла txt. exe скрывается, а приоритетным является последнее расширения файла. По умолчанию операционная система Windows не отображает расширения файлов и они выгладят вот так:

В 8.1 в окне проводника (Вид \ Параметры папок \ Убираем галочку Скрывать расширения для зарегистрированных типов файлов)

В 7 в окне проводника (Alt \ Сервис \ Параметры папок \ Убираем галочку Скрывать расширения для зарегистрированных типов файлов)

И самое страшное, что пользователей даже не смущает, что письма приходят от неизвестных пользователей и просят открыть непонятные файлы.

После открытия файла пользователь видит «синий экран смерти».

После перезагрузки, похоже на то, что запускается «Скан диск» на самом деле, вирус шифрует файлы.

В отличие от других программ-вымогателей, после того как этот вирус запущен, он немедленно перезапускает ваш компьютер, и когда он загружается снова, на экране появляется сообщение: “НЕ ВЫКЛЮЧАЙТЕ ВАШ ПК! ЕСЛИ ВЫ ОСТАНОВИТЕ ЭТОТ ПРОЦЕСС, ВЫ МОЖЕТЕ УНИЧТОЖИТЬ ВСЕ ВАШИ ДАННЫЕ! ПОЖАЛУЙСТА, УБЕДИТЕСЬ, ЧТО ВАШ КОМПЬЮТЕР ПОДКЛЮЧЕН К ЗАРЯДКЕ!”. Хотя это может выглядеть как системная ошибка, на самом деле, в данный момент Petya молча выполняет шифрование в скрытом режиме. Если пользователь пытается перезагрузить систему или остановить шифрования файлов, на экране появляется мигающий красный скелет вместе с текстом “НАЖМИТЕ ЛЮБУЮ КЛАВИШУ!”. Наконец, после нажатия клавиши, появится новое окно с запиской о выкупе. В этой записке, жертву просят заплатить 0.9 биткойнов, что равно примерно $400. Тем не менее, это цена только за один компьютер. Поэтому, для компаний, которые имеют множество компьютеров, сумма может составлять тысячи. Что также отличает этого вымогателя, так это то, что он дает целую неделю чтобы заплатить выкуп, вместо обычных 12-72 часов, которые дают другие вирусы этой категории.

Более того, проблемы с Petya на этом не заканчиваются. После того, как этот вирус попадает в систему, он будет пытаться переписать загрузочные файлы Windows, или так называемый загрузочный мастер записи, необходимый для загрузки операционной системы. Вы будете не в состоянии удалить Petya вирус с вашего компьютера, если вы не восстановите настройки загрузочного мастера записи (MBR). Даже если вам удастся исправить эти настройки и удалить вирус из вашей системы, к сожалению, ваши файлы будут оставаться зашифрованными, потому что удаление вируса не обеспечивает расшифровку файлов, а просто удаляет инфекционные файлы. Конечно, удаления вируса имеет важное значение, если вы хотите продолжить работу с компьютером

После попадания на ваш компьютер под управлением системы Windows, Petya практически мгновенно зашифровывает MFT (Master File Table — главная таблица файлов). За что же отвечает эта таблица?

Представьте, что ваш жесткий диск - это самая большая библиотека во всей вселенной. В ней содержатся миллиарды книг. Так как же найти нужную книгу? Только с помощью библиотечного каталога. Именно этот каталог и уничтожает Петя. Таким образом, вы теряете всякую возможность найти какой-либо «файл» на вашем ПК. Если быть еще точнее, то после «работы» Petya жесткий диск вашего компьютера будет напоминать библиотеку после торнадо, с обрывками книг, летающими повсюду.

Таким образом, в отличии от Wanna Cry, Petya.A не шифрует отдельные файлы, тратя на это внушительное время - он просто отбирает у вас всякую возможность найти их.

Кто создал вирус Петя?

При создании вируса Петя был задействован эксплойт («дыра») в ОС Windows под названием «EternalBlue». Microsoft выпустил патч kb4012598 (из ранее выпущенных уроков по WannaCry мы уже рассказывали об этом обновлении, которое «закрывает» эту дыру.

Создатель «Petya» смог с умом использовать беспечность корпоративных и частных пользователей и заработать на этом. Его личность пока что неизвестна (да и вряд ли будет известна)

Как удалить вирус Petya?

Как удалить вирус Petya.A с вашего жесткого диска? Это крайне интересный вопрос. Дело в том, что если вирус уже заблокировал ваши данные, то и удалять будет, фактически, нечего. Если вы не планирует платить вымогателям (чего делать не стоит) и не будете пробовать восстанавливать данные на диске в дальнейшем, вам достаточно просто произвести форматирование диска и заново установить ОС. После этого от вируса не останется и следа.

Если же вы подозреваете, что на вашем диске присутствует зараженный файл - просканируйте ваш диск антивирусом от компании ESET Nod 32 и проведите полное сканирование системы. Компания NOD 32 заверила, что в его базе сигнатур уже есть сведения о данном вирусе.

Дешифратор Petya.A

Petya.A зашифровывает ваши данные очень стойким алгоритмом шифрования. На данный момент не существует решения для расшифровки заблокированных сведений.

Несомненно, мы бы все мечтали получить чудодейственный дешифратор (decryptor) Petya.A, однако такого решения просто нет. Вирус WannaCry поразил мир несколько месяцев назад, но лекарство для расшифровки данных, которые он зашифровал, так и не найдено.

Единственный вариант, это если ранее у вас были теневые копии файлов.

Поэтому, если вы еще не стали жертвой вируса Petya.A - обновите ОС систему, установите антивирус от компании ESET NOD 32. Если вы все же потеряли контроль над своими данными - то у вас есть несколько путей.

Заплатить деньги. Делать этого бессмысленно! Специалисты уже выяснили, что данные создатель вируса не восстанавливает, да и не может их восстановить, учитывая методику шифрования.

Попробовать удалить вирус с компьютера, а ваши файлы попробовать восстановить с помощью теневой копии (вирус их не поражает)

Вытащить жесткий диск из вашего устройства, аккуратно положить его в шкаф и жать появления дешифратора.

Форматирование диска и установка операционной системы. Минус - все данные будут утеряны.

Petya.A и Android, iOS, Mac, Linux

Многие пользователи беспокоятся - «а может ли вирус Petya заразить их устройства под управлением Android и iOS. Поспешу их успокоить - нет, не может. Он рассчитан только на пользователей ОС Windows. То же самое касается и поклонников Linux и Mac - можете спать спокойно, вам ничего не угрожает.

Информация которую стоит знать любому пользователю о вирусе Petya.

- Во вторник 27 июня 2017 года в сети появился вирус под названием Petya. Были атакованы компании Роснефть и банк Хоум Кредит. После выполнения эта угроза перезаписывает главную загрузочную запись (MBR) с помощью Ransom: DOS / Petya.A и шифрует сектора системного диска. Происходит это поочередно так: Заставляет ПК пере загрузиться и выводит фальшивое системное сообщение, которое отмечает предполагаемую ошибку на диске и показывает фальшивую проверку целостности: Далее вы получите следующее сообщение, содержащее инструкции по покупке ключа для разблокировании системы.

- Вирус шифрует файлы на всех дисках о кроме папки Windows на диске C: следующие расширение шифруемых файлов:

- Не давно была атака вируса WannaCry который многим похож на вирус Petya о котором говорим в этой статье. Ну для начала схожесть у них что они крипто вирусы, это вирусы которые шифруют файлы пользователя требуя за расшифровку выкуп. Как утверждает Лаборатория Касперский это не тот вирус как раньше Petya а название его ExPetr, то есть этот вирус на много модифицирован скажем так что был раньше. Более подробней вы можете узнать на сайте хотя как говориться некоторые строчки кода схожи.

- Подцепить такой зловред можно в письме по электронной почте файл Петя.apx или с установкой обновления бухгалтерской программы M.E.doc. Ниже есть описание с блога Майкрософт о этой программе налогового уровня M.E.doc. Если в вашей сети дома или на работе появиться зараженная машина, то зловред будет распространяться с помощью все той же уязвимости что и вирус WannaCry по протоколу Smb. Эксплойт который использует уязвимость в Windows-реализации протокола SMB. Корпорация майкрософт как писалось в статье для защиты от WannaCry настоятельно рекомендует установить обновления для всех систем Windows и даже было выпущено обновления для уже давно не поддерживаемых продуктов таких как Windows Xp. Получается защита у вас должна стоят как и для вируса WannaCry так и для Petya одинаково. Более подробней о защите и установке обновлений читайте в статье . Бесплатную защиту от шифровальщиков в довесок к антивирусам и антишпионам можно установить от Касперского. Так же если вы пользуетесь антишпионом то в него уже встроена защита не только от ПНП но и от вымогателей шифровальщиков, на сайте написано на счет шифровальщиков: Не дает злоумышленникам шифровать Ваши файлы с целью получения выкупа. Думаю это самый лучший способ установив MBAM к вашему антивирусу. Вариант от Майкрософт который уже встроен в систему, защитник Windows 8.1 и Windows 10, Microsoft Security Essentials для Windows 7 и Windows Vista. Так же вы можете загрузить для одноразового сканирования на предмет зараженности вашего компьютера всех типов угроз. На сайте Майкрософт есть полное описание вируса откуда взялса и как попадает в систему, более точное описание правда на английском языке. На блоге говориться что первая зараженность точнее вымогательный процесс начался с Украинской компании M.E.Doc которая разрабатывает программное обеспечение налогового учета, MEDoc.

- Точный перевод с использованием Google Translate: Хотя этот вектор был подробно рассмотрен новостями и исследователями безопасности, включая собственную киберполицию Украины, были только косвенные доказательства этого вектора. У Microsoft теперь есть доказательства того, что несколько активных инфекций выкупа первоначально начались с законного процесса обновления Medoc.

- Пользователям предлагают написать на указанный почтовый ящик доказательства перечисления средств для получения ключа расшифровки. Если вы соберетесь переводить средства для расшифровки файлов то вы не сможете написать на почту зло вреду что вы отправили выкуп. Адрес электронной почты, на который жертвы должны были сообщать когда перечислили средства заблокирован германским провайдером, на их сервере был почтовый ящик. Так что перевести вы сможете а выслать вам ключ не смогут. Так что скажем официально получить ключ от вымогателей не представиться возможным. Кошелек вымогателей известный на данный момент 1 июля 2017 года, данные по поступлениям обновляются в течении 15 секунд. Чтобы остановить вирус на компьютере жертвы нужно создать пустой файл на диске C:\Windows\ perfc в свойствах указать только для чтения. Именно дешифровальщиков пока еще нет исключение для старых версий вируса на GitHub .

Что это за вирус?

Защита и где можно заразиться?

Расшифровка файлов?

Самыми уязвимыми операционными системами перед вирусами и вредоносными программами являются Windows и Android, значительно реже страдают Linux и OS X. Задачи, которые решают вирусы, достаточно разнообразны, однако в последнее время наблюдается просто вал шифровальщиков, противостоять которым становится все сложнее. И если обычные вирусы можно было вылечить, то против шифровальщика, который уже проник в систему, инструментов для расшифровки не существует.

Мы уже писали, про , который проникая в систему модифицировал загрузочный сектор на накопителе, в результате при загрузке компьютера выходило сообщение о повреждении данных, после чего запускалась утилита CHKDSK. На самом деле вместо работы CHKDSK происходило шифрование данных. По окончании шифрования пользователю выдавалось окно с требованием о выкупе, причем сумма выкупа через неделю удваивалась.

Но то ли автор вируса Petya что-то недоработал, то ли просто допустил ошибку в коде, но некоторым пользователям удалось создать инструменты, позволяющие вылечить зашифрованные данные. Для начала скачиваем вот эту утилиту

(cкачиваний: 253)

.Сразу предупредим, информация только для опытных или достаточно уверенных пользователей, поскольку предполагает знание технической части компьютера. Во всех остальных случаях рекомендуем обратиться к специалистам в мастерскую ремонт компьютеров Киев , где опытные мастера проведут полный комплекс мероприятий по восстановлению работоспособности компьютера.

1. Подключаем зашифрованный Петей жесткий диск к другому компьютеру, запускаем утилиту Petya Sector Extractor, программа определит на каком из дисков Петя и сообщит об этом.

2. Переходим в интернете по адресам https://petya-pay-no-ransom.herokuapp.com или https://petya-pay-no-ransom-mirror1.herokuapp.com/, там будут два текстовых поля называющихся Base64encoded 512 bytes verificationdata и Base64encoded 8 bytes nonce, которые нужно будет заполнить, чтобы получить ключ.

3. Для поля Base64encoded 512 bytes verification data в программе Petya Sector Extractor нужно будет кликнуть по кнопке CopySector в Petya Extractor, для поля Base64 encoded 8 bytes nonce данные получаем нажав по кнопке Copy Nonce. После чего утилиту Petya Sector Extractor можно закрыть. Заполнив поля жмем Submit и ждем пару минут, в результате получаем необходимую комбинацию, которую или запомните, или запишите куда-нибудь.

4. Вставляете злополучный жёсткий диск назад, включаете компьютер, дожидаетесь требования Пети ввести код, если все было сделано правильно, то вирус должен будет начать расшифровку данных на диске и после завершения операции компьютер перезагрузится уже в обычном режиме.

Как видите вылечиться от вируса Petya все-таки можно, но на будущее, чтобы избежать подобных инцидентов, стоит пользоваться антивирусными программами. Тем более, что на днях появился у Пети друг, вирус под названием Misha, еще более изощренный и от которого пока нет никакого лекарства.